El pasado martes 12 de septiembre la empresa de seguridad Armis anunciaba haber descubierto ocho vulnerabilidades (la mitad de ellas críticas), que permitirían a un atacante tomar el control de cualquier dispositivo infectado que tenga encendido el Bluetooth. A este agujero de seguridad, la misma empresa, lo ha bautizado como BlueBorne puesto que se propaga por el aire (airbone) y ataca a través de Bluetooth.

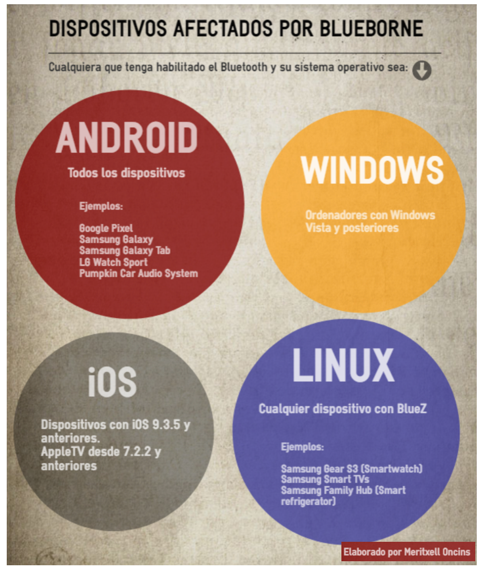

Dispositivos afectados por la vulnerabilidad BlueBorne

Cualquier dispositivo que tenga habilitado el Bluetooth y cuente con alguno de los siguientes sistemas operativos:

- Android (todas las versiones)

- iOS (desde iOS 9.3.5 y anteriores) y AppleTV desde 7.2.2 y anteriores

- Linux (cualquier dispositivo con BlueZ instalado)

- Windows (desde Windows Vista y posteriores)

Por tanto estaríamos hablando de la mayoría de ordenadores, smartphones, tablets, smartTV (televisores inteligentes), y otros dispositivos IoT.

Fuente: Elaboración propia.

¿Qué riesgo corre nuestro dispositivo?

Desde la misma página web de la empresa Armis se advierte que las características de BlueBorne lo pueden llegar a convertir en un malware devastador, permitiendo a un cracker desde robar datos de un dispositivo a realizar espionaje cibernético.

El ataque se realiza en varias fases: en primer lugar, el cracker localiza conexiones Bluetooth activadas que están a su alcance (en espacios públicos hablan hasta de 10 metros de alcance). El hecho de que no tengas marcado tu dispositivo como “detectable” no ayuda a protegerlo, puesto que parece ser que éstos también pueden ser identificados.

Una vez detectados los dispositivos vulnerables el cracker puede obtener sus direcciones MAC, y saber que sistema operativo usa cada uno para poder realizar el ataque personalizado a cada dispositivo.

Por último, usará el Bluetooth para infectar los dispositivos y poder controlarlos, espiarlos, robar datos, o conseguir cualquier otro objetivo malicioso que se proponga.

¿Qué peculiaridades lo hacen tan peligroso?

Por un lado, el hecho de que ataque a través de la tecnología Bluetooth, que tiene altos privilegios en la mayoría de sistemas operativos, puesto que confiere control total al cracker sobre el dispositivo infectado.

Por otro lado, la manera de difundirse de un dispositivo a otro, que al realizarse por el aire provoca que pueda extenderse rápidamente. Se introduce en redes seguras de “redes de aire” que no están conectadas a ninguna otra red, ni a Internet, e infecta directamente a otros dispositivos que tengan Bluetooth activado.

Si queréis ver ejemplos de cómo BlueBorne puede tomar el control de los diferentes tipos de dispositivos podéis consultar la página web de la empresa que lo ha descubierto: https://www.armis.com/blueborne/#/technical. El de Android, por ejemplo, lo podéis encontrar en youtube: https://www.youtube.com/watch?v=Az-l90RCns8.

Como proteger nuestros dispositivos

De entrada, tenemos que desactivar el Bluetooth cuando no lo estemos utilizando (tened en cuenta la mayoría de ordenadores que disponen de él lo tiene por defecto activado).

También hemos de asegurarnos que nuestros dispositivos disponen de las últimas versiones disponibles, tanto del sistema operativo como de las aplicaciones instaladas, puesto que éstas corrigen fallos de seguridad detectados.

En función del sistema operativo que tenga nuestro dispositivo, según la información disponible en las diferentes páginas que he consultado, podemos encontrar ya actualizaciones de seguridad que solucionan las vulnerabilidades de BlueBorne.

Android: Google ya ha publicado una actualización de seguridad que cubre las versiones 4.4.4 y posteriores.

Linux: RedHat ha publicado también un parche que se puede encontrar en el siguiente link: https://access.redhat.com/security/vulnerabilities/blueborne.

Windows: Microsoft en el boletín de seguridad de este mes soluciona las vulnerabilidades de sus sistemas operativos (de Vista en adelante).

iOS: En el caso de iOS (versiones anteriores a 9.3.5) en el momento de escribir este artículo aún no se dispone de ninguna actualización que lo solvente.

Formación profesional relacionada

Curso Fundamentos de Ciberseguridad: con este curso de ciberseguridad aprenderás los conceptos fundamentales de la ciberseguridad, la seguridad lógica y de la información. Estos conocimientos, te servirán para poder adoptar y mejorar las medidas a adoptar con respecto a esta materia, además de establecer los límites que establece la legislación y poder aplicarlos independientemente de la organización.

Fuentes consultadas

https://www.armis.com/blueborne/

https://www.osi.es/es/actualidad/avisos/2017/09/fallos-de-seguridad-en-bluetooth-pueden-ser-utilizados-para-infectar

https://www.incibe.es/protege-tu-empresa/avisos-seguridad/tecnologia-bluethooth-usada-infectar-dispositivos